概要

「中小企業の情報セキュリティ対策ガイドライン」では、「本格的に取り組む」アクションとして、①管理体制の構築、②IT活用方針と情報セキュリティの予算化、③情報セキュリティ規程の作成、④委託時の対策、⑤点検と改善が、挙げられています。

③情報セキュリティ規程の作成に当たっては、まず、どんな情報資産を保有し、それぞれの情報資産に対してどんなリスクがあるか、それを見極めた上で、どのようなリスク対策をするかを決定することがことが重要です。次のステップで、リスク対策を実施できるようにルール化した「情報セキュリティ規程」を作成します。

※【引用】中小企業の情報セキュリティ対策ガイドライン第3版【IPA】より抜粋し要約

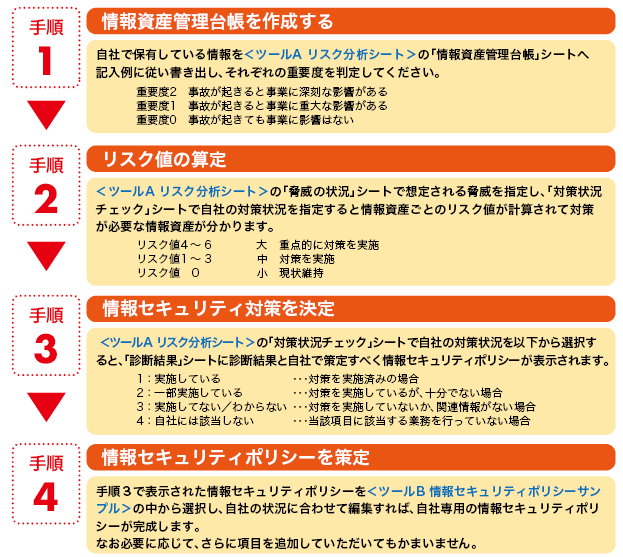

策定の流れ

手順1 情報資産の洗い出し

業種、事業内容、IT環境によって保有する情報資産は異なるため、自社の情報資産を一通り洗い出し、情報資産ごとの機密性・完全性・可用性を評価し、それぞれの評価値から重要度を算定する

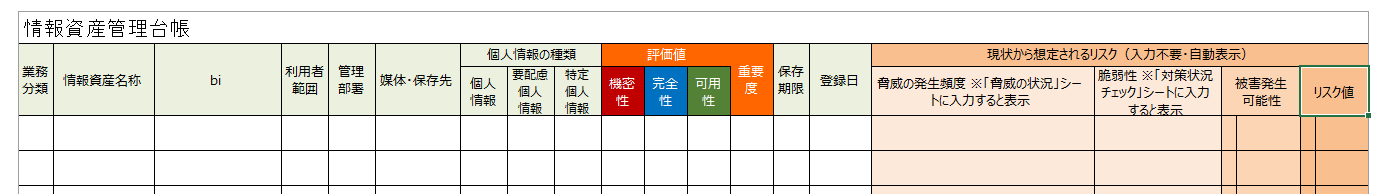

情報資産管理台帳の作成

情報資産管理台帳は洗い出した情報資産を「見える化」するための方法の一つ

①業務分類

- 情報資産に関連する業務や部署名を記入します。情報資産は業務に関連して発生しますので、まず関連業務や部署を特定し、その業務や部署で利用している情報を洗い出すと記入漏れが少なくなります。

②情報資産名称

- 情報資産の内容を簡潔に記入します。正式名称がないものは社内の通称で構いません。管理方法や重要度が同じものは1行にまとめます。

③備考

- 必要に応じて説明等を記入します。

④利用者範囲

- 情報資産を利用してよい部署等を記入します。

⑤管理部署

- 情報資産の管理責任がある部署等を記入します。小規模事業者であれば担当者名を記入しても構いません。

⑥媒体・保存先

- 情報資産の媒体や保存場所を記入します。書類と電子データの両方で保存している場合は、それぞれ完全性・可用性(機密性は同一)や脅威・脆弱性が異なるので2行に分けて記入します。 例)見積書「電子データを事務所PC に保存」「印刷して書類を保管」

⑦個人情報の種類

- 各項目が個人情報保護法、マイナンバー法で定義されています。

⑧重要度

- 重要度定義シートまたは中小企業の情報セキュリティ対策ガイドライン45表10を参照して、情報資産の機密性、完全性、可用性それぞれの評価値を記入します。3種類の評価値から中小企業の情報セキュリティ対策ガイドラインP.46表11に基づき重要度が表示されます。なお、⑦でいずれかの個人情報が「有」の場合、重要度は自動的に「2」となります。

⑨保存期限

- 法定文書は法律で定められた保存期限を、それ以外は利用が完了して廃棄、消去が必要となる期限を記入します。

⑩登録日

- 登録した日付を記入します。内容を更新した場合は更新日に修正します。

情報資産ごとの機密性・完全性・可用性の評価

機密性、完全性、可用性が損なわれた場合の事業への影響や、法律で安全管理義務があるなど、評価基準を参考に評価値2~0を記入します。

機密性

アクセスを許可された者だけが情報にアクセスできる

| 機密性レベル2 |

|

|---|---|

| 機密性レベル1 |

|

| 機密性レベル0 |

|

完全性

情報や情報の処理方法が正確で完全である

| 完全性レベル2 |

|

|---|---|

| 完全性レベル1 |

|

| 完全性レベル0 |

|

可用性

許可された者が必要な時に情報資産にアクセスできる

| 可用性レベル2 |

|

|---|---|

| 可用性レベル1 |

|

| 可用性レベル0 |

|

機密性・完全性・可用性の評価値から重要度を算定

重要度は、機密性、完全性、可用性いずれかの最大値で判断します。 「情報資産管理台帳」に記入した機密性・完全性・可用性の評価値をもとに、判断基準に従い、重要度を算定します。

|

※下記の場合は、算定結果に関わらず、重要度は2とします。

|

情報資産の重要度の判断基準

| 重要度レベル2 |

|

|---|---|

| 重要度レベル1 |

|

| 重要度レベル0 |

|

手順2 リスク値の算定

優先的・重点的に対策が必要な情報資産を把握する

洗い出した情報資産について、対策の優先度を決めるため、リスク値(リスクの大きさ)を算定

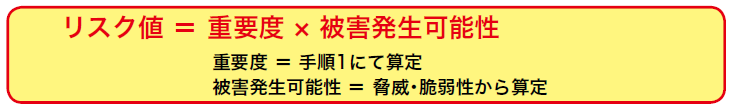

リスク値=重要度×被害発生可能性

「被害発生可能性」

「被害発生可能性」は「脅威の起こりやすさ」と「脆弱性のつけ込みやすさ」の2つの数値から算出

脅威の起こりやすさ

| 脅威レベル3 |

|

|---|---|

| 脅威レベル2 |

|

| 脅威レベル1 |

|

脆弱性のつけ込みやすさ

| 脆弱性レベル3 |

|

|---|---|

| 脆弱性レベル2 |

|

| 脆弱性レベル1 |

|

被害発生可能性

- 被害発生可能性=脅威レベル÷(4-脆弱性レベル)

| 被害発生可能性レベル3 |

|

|---|---|

| 被害発生可能性レベル2 |

|

| 被害発生可能性レベル1 |

|

手順3 情報セキュリティ対策を決定

- リスクの大きな情報資産に対して必要とされる対策を決める

リスク対策の分類

- ①リスクを低減(リスクの発生確率を下げる対策)

- 情報セキュリティ対策を導入ないし強化することで、脆弱性を改善し、事故が起きる可能性を下げる

- 例:重要な情報へのアクセス制御、ソフトウェアの更新の徹底

- ②リスクを回避(リスクが発生する可能性を除去する対策)

- 仕事のやりかたを変える、情報システムの利用方法を変えるなどして、想定されるリスクそのものをなくす

- 例:端末の持ち出し禁止 (外部での盗難のリスクを回避)

- ③リスクを移転(リスクを他者等の移す対策)

- 自社よりも有効な対策を行っている、あるいは補償能力がある他社のサービスを利用することで自社の負担を下げる

- 例:クラウドサービスの利用、サイバー保険の加入

- ④リスクを保有(残留リスクとして識別)

- 事故が発生しても許容する

- あるいは対策にかかる費用が損害額を上回る場合などは対策を講じず、現状を維持する

参考資料

中小企業の情報セキュリティ対策ガイドライン第3版【IPA】

- 第2部実践編

- 「より強固にするための方策」の「詳細リスク分析の実施方法」

サイバーセキュリティ経営ガイドライン [Ver.2.0]【METI/IPA】

- サイバーセキュリティ経営の重要10項目

- 指示4:サイバーセキュリティリスクの把握とリスク対応に関する計画の策定

- 【関連リンク】

-

- 全般的な脅威と対策は

- クイックリスト